Fortinet(FortiClient ZTNA)

ネットワークとネットワークセキュリティを統合し、クラウドサービスとして提供するガートナー社が提唱するセキュリティフレームワーク

OVERVIEW FortiClient ZTNAの概要

従来の境界型セキュリティの限界を克服するために提唱された新しいセキュリティモデルが、ゼロトラストです。

ゼロトラストモデルでは、ネットワークやシステムにアクセスするユーザーを「信頼しないで常に正当性を検証する」ことを前提としています。

アクセスするユーザーや端末がネットワークの境界の内にあるか外にあるかで信頼性を判断する従来の境界型セキュリティモデルに対して、ゼロトラストモデルでは、脅威の検知率を高められることに加えて、万が一サイバー攻撃を受けても被害を最小化しやすくなります。

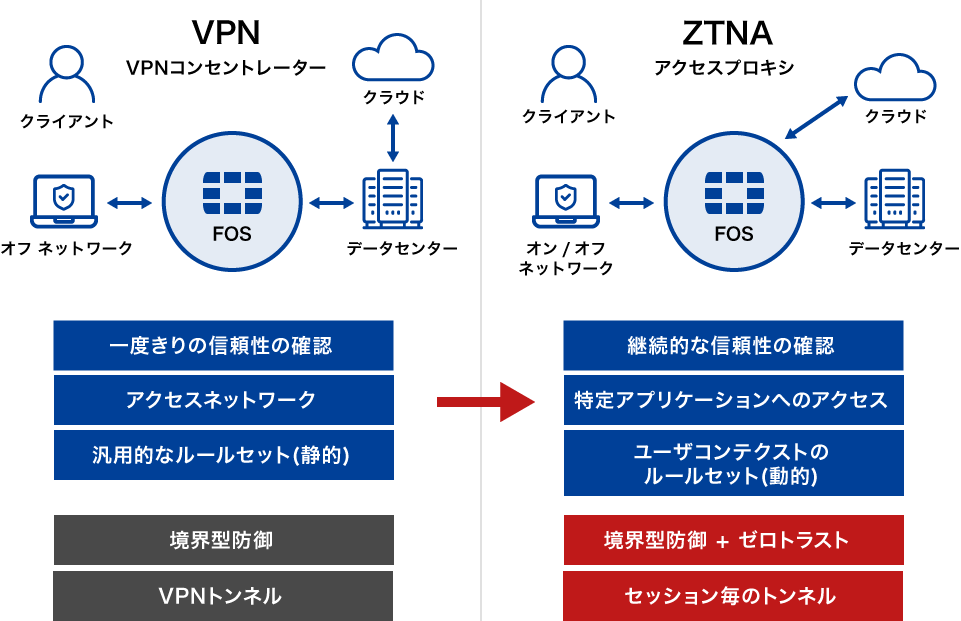

ZTNAは、ゼロトラストモデルに基づいてアプリケーションやデータレベルでユーザーのアクセスを制御するセキュリティソリューションであり、テレワークの増加を背景に、VPNに置き換わるリモートアクセスソリューションとして注目されています。

FortiClient ZTNAの特徴

継続的な信頼性の確認

トンネル確立時の一度きりだけユーザ認証が行われる従来のVPNとは異なり、FortinetのZTNAでは、クライアントから宛先アプリケーションへのセッションが開始される度に、ユーザ認証 / デバイス認証 / デバイスポスチャ(状態)チェックが行われます。

特定アプリケーションへのアクセス

ネットワーク単位でアクセスを制御するVPNとは異なり、ZTNAでは宛先アプリケーション毎にアクセスを制御します。

宛先アプリケーションにアクセスする必要があるユーザ・デバイスに対してのみ最小限のアクセス権限を与えることで、攻撃対象領域の縮小と、よりセキュアなリモートアクセスを実現可能です。

ユーザコンテクストのルールセット

FWポリシーのように特定の送信元・宛先IPアドレス等をベースにした汎用的なアクセス制御ではなく、ユーザの場所やデバイスの状態に応じたセキュリティポスチャタグをアクセスポリシーに利用することで、社内・社外問わずユーザがどこにいても、動的且つ柔軟にアクセス制御を行うことが出来ます。

Fortinet ZTNAメリット

Fortinet セキュリティファブリックとの統合

Fortinet製品の連携(セキュリティファブリック)によって、管理・運用の容易さとアプリケーション/エンドポイント/ユーザの可視化を同時に実現可能です。

シングルベンダ、単一のオペレーティングシステム(FortiOS)でZTNAを実現可能

ZTNAソリューションの導入にあたって、多くの組織では複数ベンダの様々なコンポーネントを利用しております。複数製品を組み合わせて実現させたZTNAは、管理・運用面でのコストが非常に高くなってしまいます。

FortinetのZTNAはシングルベンダ・単一OSで実装可能な為、容易にゼロトラストモデルを導入することが出来ます。

FortiClient ユニファイドエージェント

FortiClientはZTNA接続のみならず、単一のエージェントでVPN機能、EPP(Endpoint Protection Platform)機能も提供可能です。

リモートアクセスソリューションとしてだけでなく、エンドポイントセキュリティソリューションとしても活用出来ます。

- EPP:次世代アンチウイルス(NGAV)、脆弱性スキャン、Webフィルタリング、ランサムウェア防御等

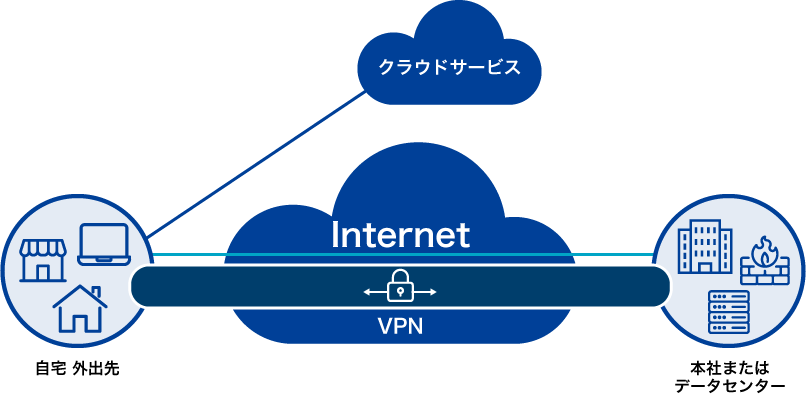

リモートアクセスソリューションの導入が検討される背景

働き方の多様化

新型コロナウイルスの影響もあり、昨今ではテレワークの導入が推進されております。

在宅勤務に加えてサテライトオフィスやワーケーション等、働く場所が多様化しています。

社員がリモートから社内リソースにセキュアにアクセスする為には、VPNクライアント等のリモートアクセスソリューションの導入が必要となります。

しかし昨今では、VPNに置き換わるリモートアクセスソリューションとして、ZTNA(ゼロトラストネットワークアクセス)が注目を集めております。

VPNではなく、ZTNAが必要な背景(まとめた版)

以下のように、従来の境界型セキュリティでは対応し切れなくなってきている、というのが実情です。

ネットワーク単位でのアクセス制御

テレワークの普及に伴い、リモートユーザは自宅・外出先等の様々な場所から、社内ネットワークにあるリソースへのアクセスを行います。

従来のリモートアクセスに利用されるVPNは、一度接続が許可されるとその先の内部ネットワーク全体にアクセス可能となります。

この為、例えばVPN装置の脆弱性を突いて侵入された場合や、VPN接続用の認証情報が外部に漏洩し、場合、境界内部に一度侵入を許してしまえば、ネットワーク全体が攻撃のリスクに晒されてしまいます。

また、社内端末用のポリシーに加えてリモート端末用のポリシーも考慮する必要がある為、セキュリティポリシーの管理・運用コストの増大も懸念されます。

信頼できない端末・内部不正や人的ミス

テレワークの普及と併せて、BYOD端末のような企業の管理下に無い端末が社内ネットワークへ接続することも増えております。

日によって在宅勤務・オフィス出社を切り替えるなど、従業員の勤務場所が変動することもございます。

例えばBYOD端末がマルウェアに感染していた場合に、感染端末を社内ネットワークに接続すると、境界型防御の内側で感染被害が拡大してしまいます。

社内での情報漏えいや人為的なミスなども含め、セキュリティリスクとは外部からの攻撃に限ったものではございません。

クラウドサービスの普及

クラウドシフトが加速する昨今では、社内ネットワークだけでなく、クラウド上にデータを保存することも増えています。

従来の境界型セキュリティは社内のリソースだけを保護する考え方であり、クラウド上のリソースまで保護することは考えられておりません。

クラウドサービス向けの通信を全てVPNトンネルを経由させる場合もございますが、データセンター側のVPN装置にトラフィックが集中することで、帯域幅の圧迫・機器自体の処理が増加し、パフォーマンスの低下が発生してしまうことも考えられます。

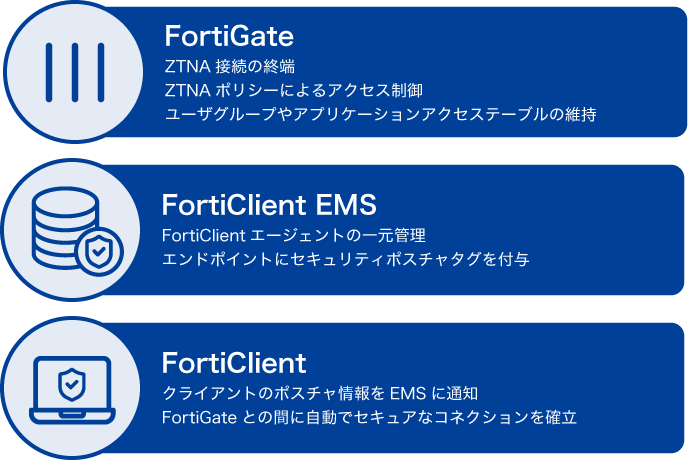

フォーティネット ZTNA構成要素

VPNとZTNAの違い

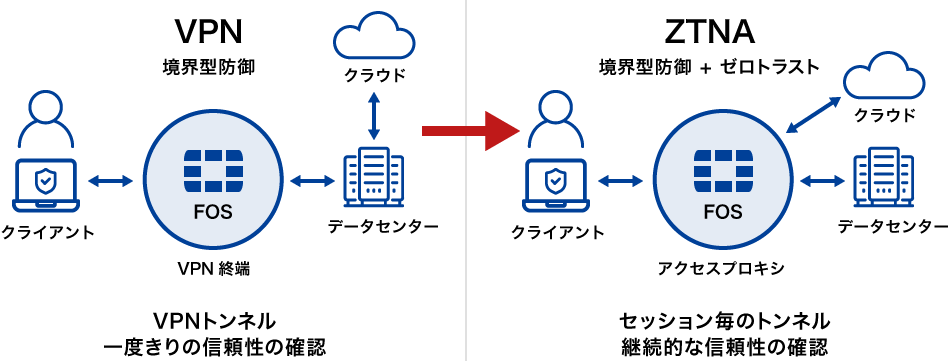

ゼロトラストネットワークアクセス(ZTNA)への移行

これまでの投資をムダにすることなく、既存環境からZTNA環境にスムーズに移行できます。

ゼロトラストネットワークアクセス(ZTNA)

「信頼は暗黙のうちに与えられるのでなく、継続的に評価されなければならない」という考えに基づき、VPN接続後はすべての通信(セッション)を許可するのではなく、セッション毎に認証やデバイスチェックなどを行うことできめ細かなアクセス制御を行うソリューション

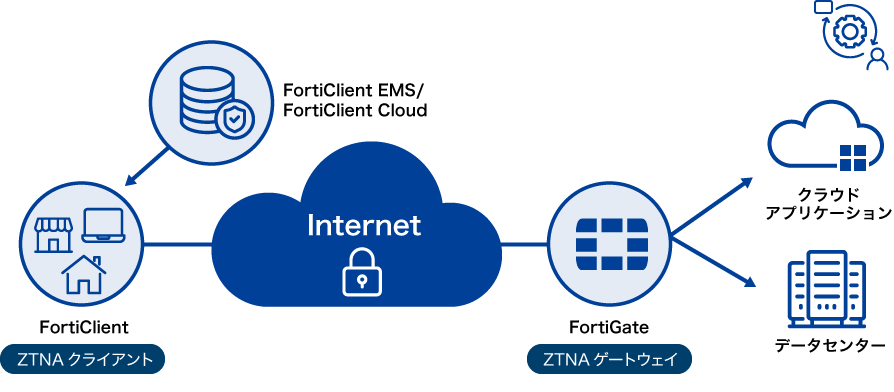

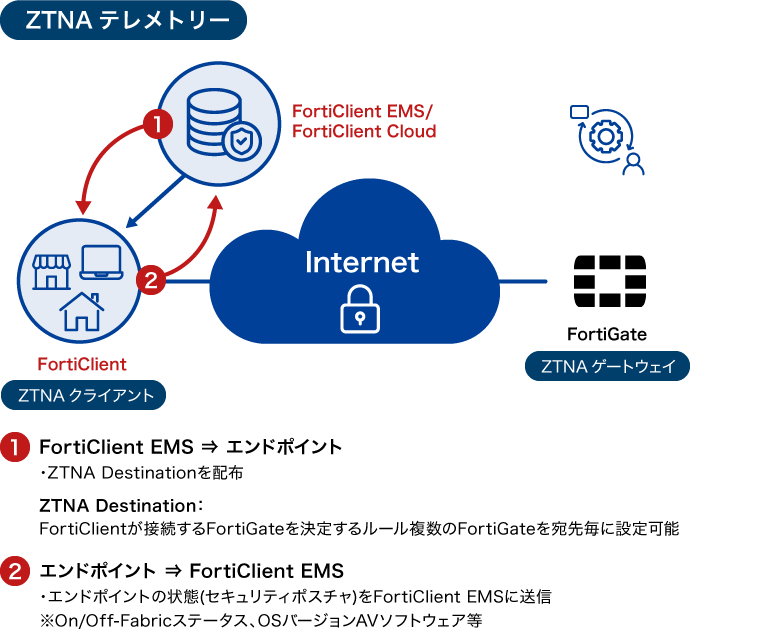

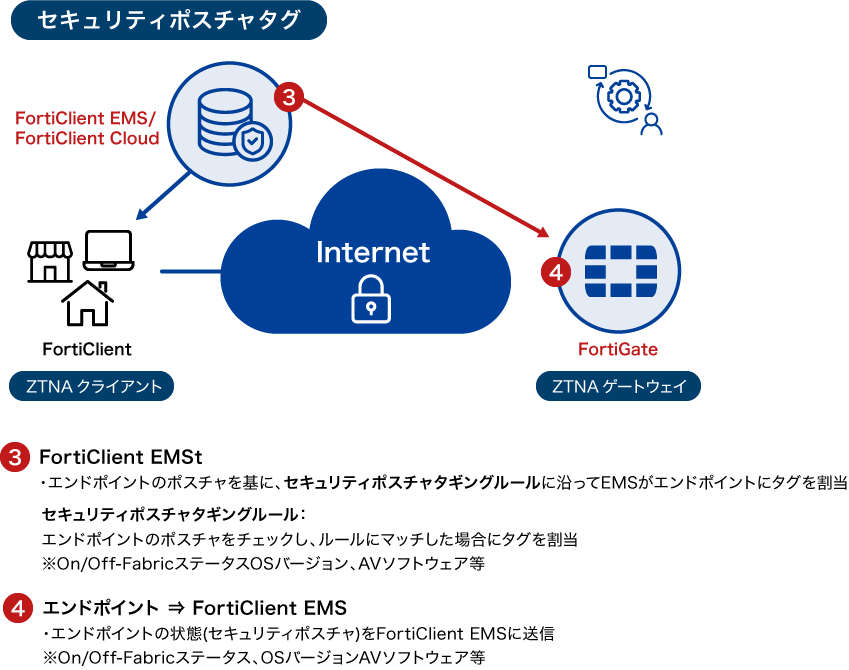

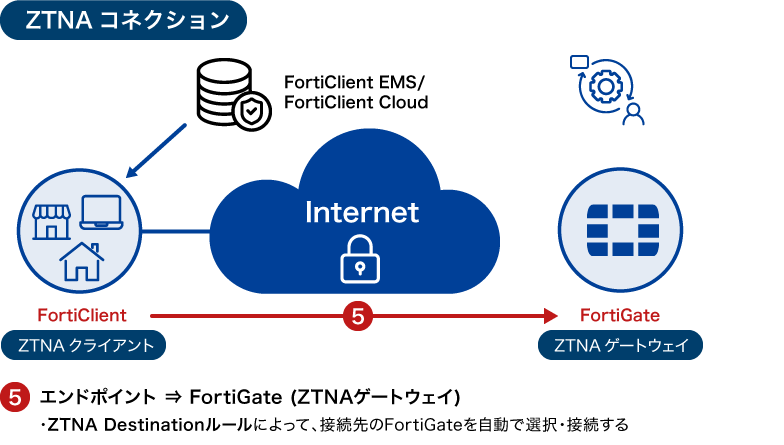

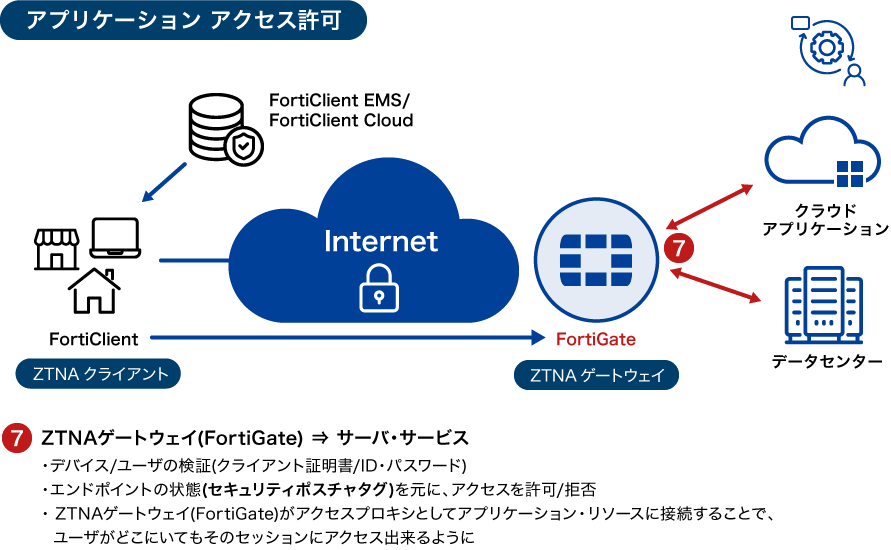

ZTNA動作イメージ

FortiClient(→FortiGate)→クラウドアプリケーション・データセンターへのアクセスを想定

ZTNAセッション開始前の前提

ZTNAセッション開始時

ZTNAセッション確立まで

MANUFACTURER LINK メーカーリンク

フォーティネット社について

フォーティネットは、世界中の大手企業、サービスプロバイダー、そして政府機関のインフラを保護しています。フォーティネットは現在から将来にわたり、拡大する攻撃対象領域全体に対してインテリジェントでシームレスな保護を提供し、ボーダレスネットワークにおける高まるパフォーマンス要件に対応するための能力をお客様に提供します。

ネットワーク環境、アプリケーション環境、クラウド環境、モバイル環境のいずれであっても、最も重要なセキュリティ課題に対応するために妥協のないセキュリティ機能を提供できる唯一のアーキテクチャを提供しています。